Изследователите по сигурността наскоро разкриха нова техника за хакване на WiFi , която улеснява откриването на паролите за WiFi на най-модерните днешни рутери. Открит от Jens Steube (с псевдоним „Atom“) – разработчик на известния инструмент за хакване на пароли Hashcat – докато анализира новоиздадения стандарт за сигурност WPA3, този метод е насочен към протокола за безжична мрежа WPA /WPA2 с функция за роуминг, базирана на PMKID (Pairwise Master Key Identifier ).

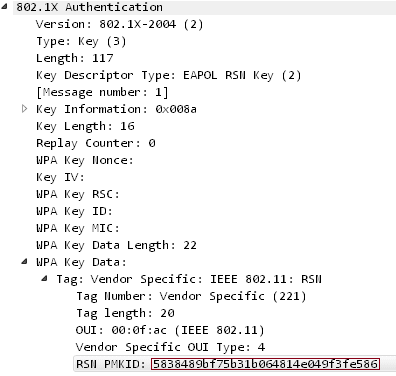

Този нов метод за хакване на WiFi позволява на нападателите да извлекат PSK (предварително споделен ключ) парола за вход, за да хакнат WiFi мрежи и да надникнат в интернет дейностите. Преди това нападателят трябваше да чака някой да влезе в мрежата и да получи ръкостискането за 4-посочно удостоверяване на EAPOL - протокол за мрежово удостоверяване. Но с новия метод вече няма нужда потребителят да бъде в целевата мрежа, това трябва да се направи само на RSN IE (стабилен мрежов информационен елемент за сигурност), като се използва един EAPOL (протокол за разширяема автентикация през LAN) след изпращане на заявка от точката за достъп.

Robust Security Network е протокол, който установява защитен обмен през 802.11 безжична мрежа и използва PMKID - ключът, необходим за установяване на връзка между клиента и точката за достъп.

Как да хакнете Wifi с помощта на PMKID

Стъпка 1: Нападателят използва инструмент като hcxdumptool (https://github.com/ZerBea/hcxdumptool) (v4.2.0 или по-нова), за да поиска PMKID от целевата точка за достъп и да постави получения кадър във файл.

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

Стъпка 2: Използвайки инструмента hcxcaptool (https://github.com/ZerBea/hcxtools), изходът (формат pcapng) на рамката се преобразува в хеш формат, одобрен от Hashcat.

$ ./hcxpcaptool -z test.16800 test.pcapng

Стъпка 3: Използвайте инструмента за разбиване на пароли Hashcat (https://github.com/hashcat/hashcat) (v4.2.0 или по-нова), за да получите WPA PSK п��ролата и сте готови.

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Това е паролата на целевата безжична мрежа, колко време ще отнеме зависи от дължината и сложността на паролата.

"В момента не знаем на колко доставчици или рутери ще работи този метод, но смятаме, че ще работи на 802.11i/p/q/r мрежи с активирано мрежово превключване (т.е. повечето рутери днес) ", каза Steube.

Тъй като хакването на пароли се случва само когато мрежата има активирано пренасяне и изисква от атакуващия да изпробва много грешни пароли, потребителите се насърчават да защитават мрежата, като използват пароли, които са трудни за отгатване. Този тип хак също не работи с протокола за сигурност на безжичната мрежа от ново поколение WPA3 поради „новия протокол за генериране на ключове, наречен Едновременно удостоверяване на равни (SAE)“.

Виж повече: