Няма лесен начин да определите дали използвате компютър, заразен с троянски кон за отдалечен достъп (RAT), или чист компютър. Така че знанието как да предотвратите троянски атаки с отдалечен достъп ще бъде от голяма полза за предпазване на вашия компютър от заразяване с RAT зловреден софтуер.

И така, нека да разберем какво е RAT атака, защо заплахите извършват тези атаки и как да ги предотвратим.

Какво е троянски кон за отдалечен достъп (RAT)?

Троянски кон за отдалечен достъп (RAT) е вид злонамерен софтуер, който позволява на нападателите да управляват дистанционно вашия компютър.

С RAT атакуващите могат да правят всичко, което искат на вашата машина, включително преглеждане и изтегляне на файлове, правене на екранни снимки, записване на натискания на клавиши, кражба на пароли и дори изпращане на команди до компютъра ви за извършване на конкретни действия.

Тъй като RATs дават на атакуващите почти пълен контрол над заразените машини, заплахите ги използват за злонамерени дейности като шпионаж, финансови кражби и киберпрестъпления.

Защо хакерите извършват RAT атаки?

Нападателят може да има пълен административен контрол върху целевия компютър с помощта на програма RAT. В резултат на това нападателят може лесно:

- Инсталиране на ransomware или други зловреден софтуер на вашия компютър.

- Четете, изтегляйте, изтривайте, редактирайте или имплантирайте данни във вашата система.

- Управлявайте вашата уеб камера и микрофон.

- Наблюдавайте вашите онлайн дейности, като се възползвате от кийлогърите .

- Откраднете поверителна информация като номера на социално осигуряване, потребителски имена, пароли и информация за кредитни карти.

- Правете екранни снимки на отдалечени компютри.

- Поддържайте разпределени атаки за отказ на услуга (DDOS) , като инсталирате RATs на множество компютри и използвате тези компютри за наводняване на целевите сървъри с фалшив трафик.

Днес заплахите също използват RAT за копаене на криптовалута. Тъй като троянска програма за отдалечен достъп може да се маскира като легитимна програма, тя може лесно да бъде инсталирана на вашия компютър без ваше знание.

Как се инсталира RAT на компютър?

И така, как може да се инсталира RAT на компютър? Като всяка друга злонамерена програма, троянските коне за отдалечен достъп могат да проникнат във вашия компютър по много начини.

Троянските коне за отдалечен достъп могат да придружават привидно законни изтегляния, поискани от потребители, от злонамерени уебсайтове, като видеоигри, софтуерни приложения, изображения, торент файлове, плъгини и т.н.

Създадените прикачени файлове към имейли, фишинг имейли и уеб връзки към злонамерени уебсайтове също могат да изпращат RAT програми до компютри.

Популярни, дългогодишни троянски коне за отдалечен достъп включват Back Orifice, Poison-Ivy, SubSeven и Havex.

Как да предотвратим RAT атаки

Ето някои доказани начини, които могат да ви предпазят от RAT атаки.

1. Инсталирайте програма против зловреден софтуер

Въпреки че RATs могат да бъдат трудни за откриване и премахване, един от най-добрите начини за защита срещу тях е да инсталирате програма против зловреден софтуер.

Програмите против злонамерен софтуер са предназначени да откриват и премахват злонамерен софтуер, включително RAT.

Инсталирането на програма против злонамерен софтуер може да ви помогне да защитите компютъра си от RATs и друг злонамерен софтуер.

Освен това трябва също така да се уверите, че поддържате програмата си против злонамерен софтуер актуална, тъй като постоянно се появяват нови заплахи.

2. Засилване на контрола на достъпа

Един от най-ефективните начини за предотвратяване на RAT атаки е засилването на контрола на достъпа. Това затруднява достъпа на неоторизирани потребители до мрежи и системи.

Например силни мерки за удостоверяване, като двуфакторно удостоверяване и по-строги конфигурации на защитната стена, могат да помогнат да се гарантира, че само оторизирани потребители имат достъп до устройства и данни. Това ще намали щетите, които SV инфекцията може да причини.

3. Прилагане на най-малка привилегия

Когато става въпрос за превенция на RAT, един от основните принципи, които трябва да се следват, е принципът на най-малко привилегии (POLP).

Просто казано, този принцип гласи, че потребителите трябва да имат само минималното количество трафик, необходимо за изпълнение на работните им задачи. Това включва както права, така и привилегии.

Чрез стриктно прилагане на принципа за най-малко привилегии, организациите могат значително да намалят вероятността RAT да поеме пълен контрол върху компютъра.

Освен това, ако принципът на най-малките привилегии се следва правилно, има ограничение за това, което RAT атакуващият може да направи на компютъра.

4. Следете за необичайно поведение на приложението

RAT често се свързват с отдалечени сървъри, за да получават команди от нападатели. Следователно може да видите необичайна мрежова активност, когато имате RAT на вашата система.

Така че, един от начините да помогнете за предотвратяване на RAT инфекции е да наблюдавате поведението на приложенията в системата.

Например, може да видите приложения, свързващи се с необичайни портове или IP адреси, които не се използват от приложението. Може също да видите приложения, предаващи големи количества данни, когато обикновено не предават толкова много данни.

Наблюдаването за тези видове необичайно поведение може да ви помогне да откриете RATs, преди да могат да причинят щети.

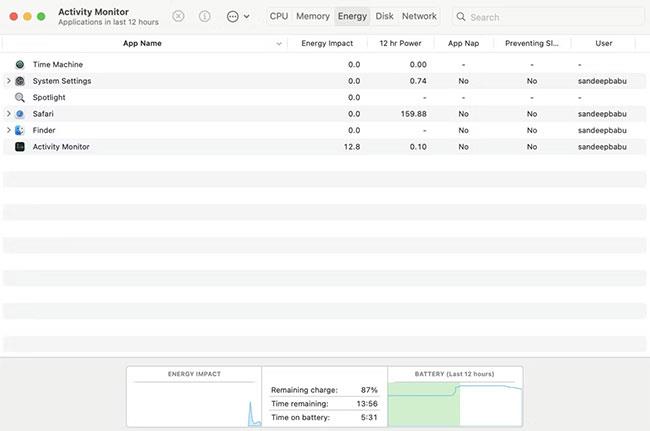

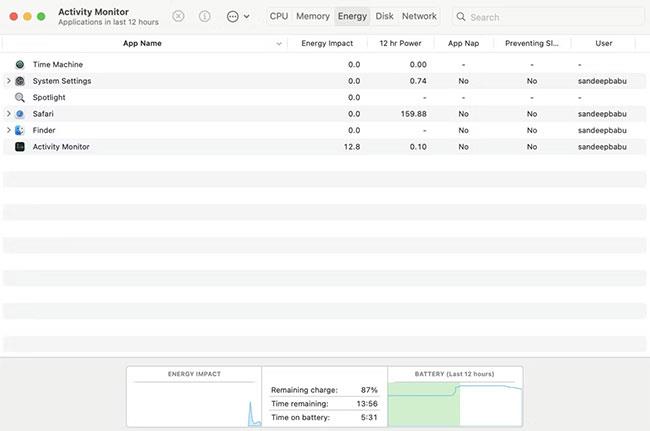

Просто отворете Task Manager на компютър с Windows или Activity Monitor на Mac, за да проверите дали някое приложение работи без ваше знание.

5. Използвайте система за откриване на проникване

Трябва непрекъснато да наблюдавате вашия мрежов трафик с помощта на надеждна система за откриване на проникване (IDS).

Двата основни типа системи за откриване на проникване включват:

- На конкретно устройство е инсталирана базирана на хост система за откриване на проникване (HIDS).

- Мрежово базираните системи за откриване на проникване (NIDS) наблюдават мрежовия трафик в реално време

Използването на двата типа системи за откриване на проникване създава система за управление на информация за сигурността и събития (SIEM), която може да блокира всяко софтуерно проникване, което заобикаля защитни стени и анти-софтуерни програми.

6. Актуализирайте вашата операционна система, браузър и друг често използван софтуер

Актьорите на заплахи често използват уязвимостите в остарелите операционни системи и софтуер, за да получат достъп до устройствата на жертвите.

Като поддържате вашата операционна система, уеб браузър и други често използвани програми актуални, можете да помогнете за затварянето на всички потенциални дупки в сигурността, които нападателите могат да използват, за да заразят вашия компютър с RAT.

Трябва също така да инсталирате всички актуализации на защитата за вашата антивирусна програма и защитна стена веднага щом станат достъпни.

7. Приложете модела на нулево доверие

Моделът за сигурност Zero-Trust налага стриктна идентичност и удостоверяване за достъп до мрежата.

Принципите на модела Zero-Trust включват непрекъснато наблюдение и удостоверяване, най-малко привилегии за потребители и устройства, строг контрол на достъпа до устройства и блокиране на странично движение.

Така че приемането на модел с нулево доверие може да ви помогне да предотвратите RAT атаки. Това е така, защото RAT атаките често използват странично движение, за да заразят други устройства в мрежата и да получат достъп до чувствителни данни.

8. Участвайте в обучение по киберсигурност

Подозрителните връзки и злонамерените уебсайтове са водещите причини за разпространение на зловреден софтуер.

Ако не искате да бъдете жертва, никога не отваряйте прикачени файлове към имейл. И винаги трябва да изтегляте софтуерни програми, изображения и видео игри от оригиналните уебсайтове.

Освен това трябва редовно да посещавате обучение по киберсигурност, за да научите за най-новите техники за откриване на заплахи от зловреден софтуер.

Обучението на служителите относно най-добрите практики за киберсигурност за избягване на фишинг и атаки чрез социално инженерство може да помогне на организациите да предотвратят RAT инфекции.

Със зловреден софтуер превенцията е по-добра от лечението. Осигурете обучение за информираност за сигурността на лица и организации, за да предотвратите RAT атаки.