Процесът на идентифициране на нови и нововъзникващи заплахи за киберсигурността никога не свършва - и през юни 2023 г. BitDefender Labs откриха част от злонамерен софтуер, насочен към системи, които използват мрежови връзки, връзка с отдалечен работен плот от 2022 г.

Ако използвате протокол за отдалечен работен плот (RDP) , определянето дали сте цел и дали данните ви са откраднати е важно. За щастие има няколко метода, които можете да използвате, за да предотвратите инфекция и да премахнете RDStealer от вашия компютър.

Какво е RDStealer? Как бяхте набелязан?

RDStealer е зловреден софтуер, който се опитва да открадне идентификационни данни и данни чрез заразяване на RDP сървър и наблюдение на неговите отдалечени връзки. RDStealer се внедрява с Logutil, задна вратичка , използвана за заразяване на отдалечени настолни компютри и позволяване на постоянен достъп чрез инсталацията на RDStealer от страна на клиента.

Ако злонамереният софтуер открие, че отдалечена машина е свързана към сървъра и Client Drive Mapping (CDM) е активирано, злонамереният софтуер ще сканира съдържанието на машината и ще търси файлове като поверителни бази данни Парола за KeePass, парола, запазена в браузъра и SSH частен ключ. Той също така събира натиснати клавиши и данни от клипборда.

RDStealer може да се насочи към вашата система, независимо дали е сървърна или клиентска страна. Когато RDStealer зарази мрежа, той създава злонамерени файлове в папки като "%WinDir%\System32" и "%PROGRAM-FILES%" , които обикновено се изключват по време на сканиране за зловреден софтуер в цялата система.

Според Bitdefender зловредният софтуер се разпространява чрез няколко вектора. В допълнение към вектора на CDM атака, инфекциите с RDStealer могат да произхождат от заразени уеб реклами, злонамерени прикачени файлове към имейли и кампании за социално инженерство . Групата, отговорна за RDStealer, изглежда е особено усъвършенствана, така че нови вектори на атака - или подобрени форми на RDStealer - може да се появят в бъдеще.

Ако използвате отдалечен работен плот чрез RDP, най-безопасният ви залог е да приемете, че RDStealer е заразил системата ви. Въпреки че вирусът е твърде умен, за да бъде лесно идентифициран ръчно, можете да предотвратите RDStealer, като подобрите протоколите за сигурност на вашите сървърни и клиентски системи и като извършите сканиране на цялата система без ненужни изключения.

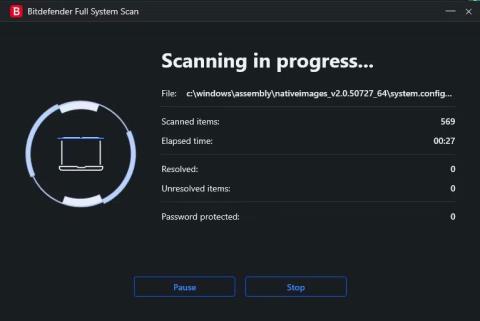

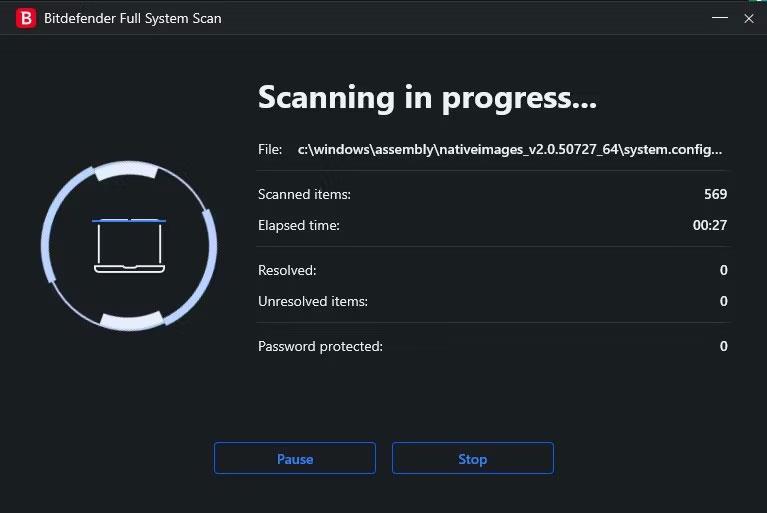

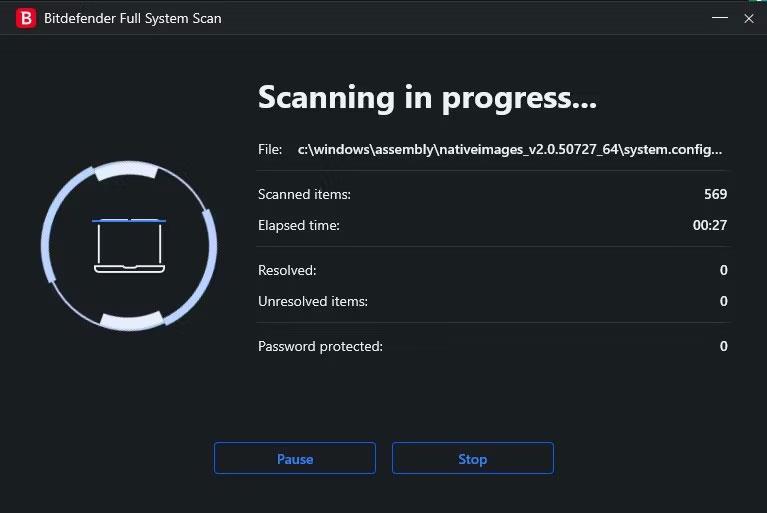

Извършете пълно сканиране на системата в Bitdefender

Вие сте особено уязвими към RDStealer, ако използвате система на Dell, тъй като изглежда, че е насочена специално към компютри, произведени от Dell. Злонамереният софтуер е умишлено проектиран да се прикрива в папки като „Program Files\Dell\CommandUpdate“ и да използва домейни за командване и управление като „dell-a[.]ntp-update[. ]com“.

Защитете отдалечения работен плот срещу RDSealer

Най-важното нещо, което можете да направите, за да се предпазите от RDSealer, е да бъдете внимателни, когато сърфирате в мрежата. Въпреки че няма много подробности за това как RDStealer се разпространява извън RDP връзките, трябва да се внимава, за да се избегне почти всеки вектор на инфекция.

Използвайте многофакторно удостоверяване

Можете да подобрите сигурността на RDP връзките чрез внедряване на най-добри практики като многофакторно удостоверяване (MFA). Като изисквате вторичен метод за удостоверяване за всяко влизане, можете да предотвратите много видове RDP атаки. Други най-добри практики, като прилагане на удостоверяване на мрежово ниво (NLA) и използване на VPN , също могат да направят вашата система по-малко привлекателна и уязвима за компрометиране.

Шифроване и архивиране на данни

RDStealer ефективно краде данни - и в допълнение към обикновения текст, открит в клипборда и получен от keylogging, той също търси във файлове като KeePass Password Databases. Въпреки че няма положителни резултати за откраднатите данни, можете да бъдете сигурни, че е трудно да се справите с откраднатите данни, ако сте прилежни в шифроването на вашите файлове.

Шифроването на файлове е сравнително проста задача с правилните инструкции. Освен това е изключително ефективен при защитата на файлове, тъй като хакерите ще трябва да преминат през труден процес, за да дешифрират криптираните файлове. Въпреки че е възможно да декриптирате файлове, хакерите са по-склонни да преминат към по-лесни цели - и в резултат на това вие сте напълно безкомпромисни. В допълнение към криптирането, трябва редовно да архивирате данните си, за да избегнете загуба на достъп по-късно.

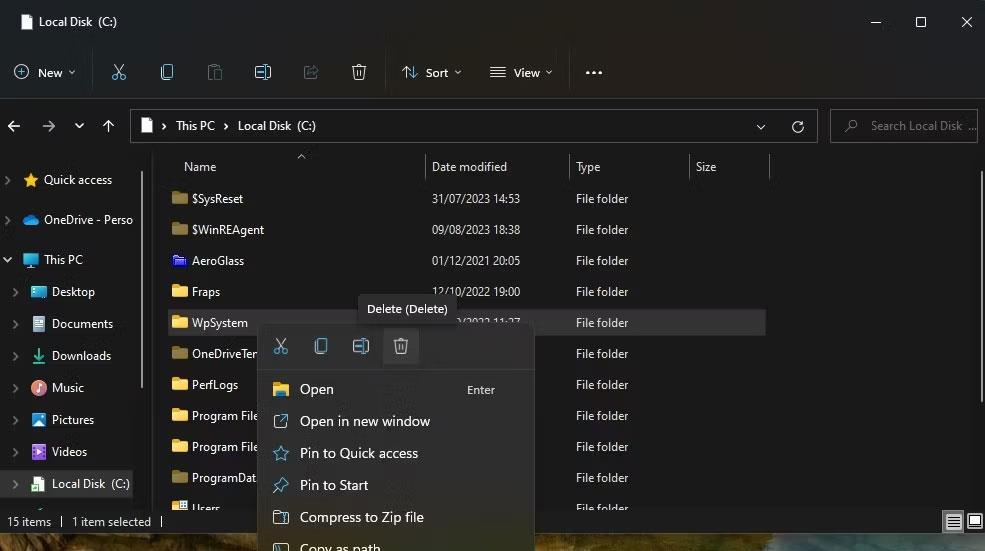

Конфигурирайте правилно антивирусния софтуер

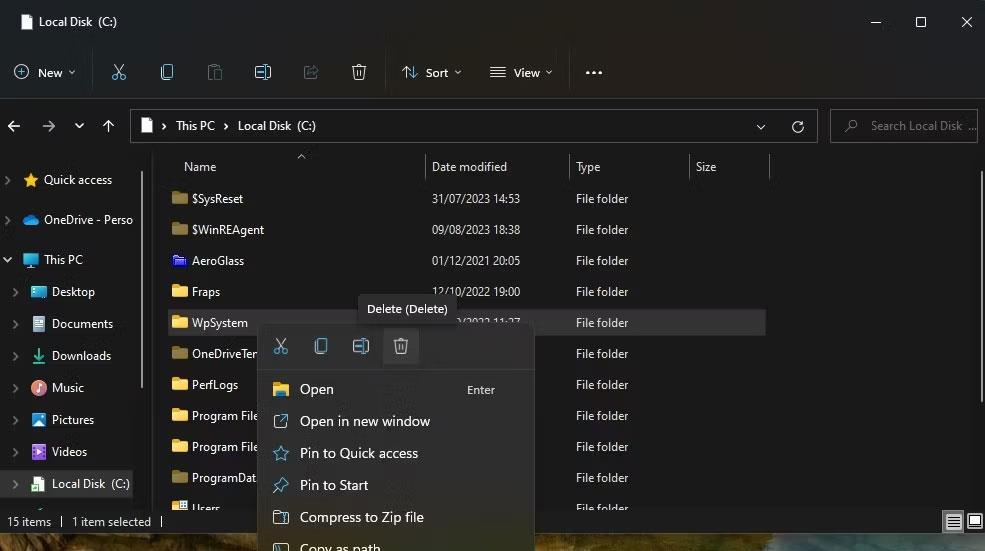

Правилното конфигуриране на антивирусен софтуер също е важно, ако искате да защитите системата си. RDStealer се възползва от факта, че много потребители ще изключат цели папки вместо конкретно предложени файлове, като създават злонамерени файлове в тези папки. Ако искате вашият антивирусен софтуер да намери и премахне RDStealer, трябва да промените изключенията, за да включват само конкретно препоръчани файлове.

Управление на антивирусни изключения в Bitdefender

За справка RDStealer създава злонамерени файлове в папки (и съответните им подпапки), включително:

- %WinDir%\System32\

- %WinDir%\System32\wbem

- %WinDir%\security\database

- %PROGRAM_FILES%\f-secure\psb\diagnostics

- %PROGRAM_FILES_x86%\dell\commandupdate\

- %PROGRAM_FILES%\dell\md софтуер за съхранение\md конфигурационна програма\

Трябва да коригирате вашите изключения от сканирането за вируси според указанията, препоръчани от Microsoft. Изключете само посочените конкретни типове файлове и папки и не изключвайте родителските папки. Проверете дали вашият антивирусен софтуер е актуален и завършете пълно сканиране на системата.

Актуализирайте последните новини за сигурността

Въпреки че екипът за разработка на Bitdefender е позволил на потребителите да защитят системите си от RDStealer, това не е единственият злонамерен софтуер, за който трябва да се тревожите – и винаги има възможност той да се развие по нови начини и да изненада. Една от най-важните стъпки, които можете да предприемете, за да защитите системите си, е да сте информирани за последните новини относно възникващи заплахи за киберсигурността.