Internet Key Exchange или IKE е базиран на IPSec тунелен протокол , който осигурява защитен VPN канал за комуникация и дефинира автоматични средства за свързване и удостоверяване за IPSec защитени връзки според начина, по който са защитени.

Първата версия на протокола (IKEv1) беше представена през 1998 г., а втората версия (IKEv2) излезе 7 години по-късно. Има редица разлики между IKEv1 и IKEv2, най-важната от които е намалените изисквания за честотна лента на IKEv2.

Подробно въведение в IKEv2

Защо да използвате IKEv2?

- 256-битово криптиране на данни

- Разположете IPSec за сигурност

- Стабилна и последователна връзка

- Поддръжката на MOBIKE осигурява по-добра скорост

IKEv2 използва удостоверяване на сървърен сертификат

Сигурност

IKEv2 използва удостоверяване на сертификат на сървъра, което означава, че няма да предприеме никакви действия, докато не определи самоличността на заявителя. Това се проваля при повечето атаки тип човек по средата и DoS атаки .

Надеждност

В първата версия на протокола, ако се опитате да превключите към друга интернет връзка, например от WiFi към мобилен интернет, с активиран VPN , това ще прекъсне VPN връзката и ще изисква повторно свързване.

Това има определени нежелани последици като намалена производителност и промяна на предишния IP адрес. Благодарение на мерките за надеждност, приложени в IKEv2, този проблем е преодолян.

Освен това IKEv2 внедрява технологията MOBIKE, което позволява да се използва от мобилни потребители и много други. IKEv2 също е един от малкото протоколи, които поддържат Blackberry устройства.

Скорост

Добрата архитектура на IKEv2 и ефективната система за обмен на информация осигуряват по-добра производителност. Освен това скоростите на свързване са значително по-високи, особено поради вградената функция за преминаване на NAT, която прави заобикалянето на защитните стени и установяването на връзки много по-бързо.

Характеристики и технически подробности

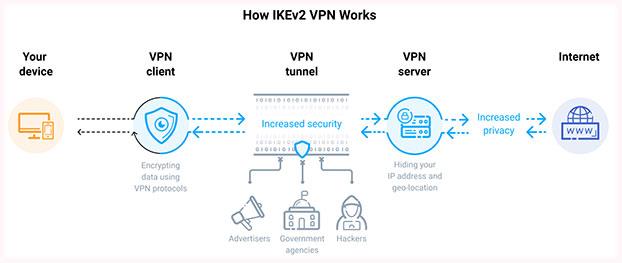

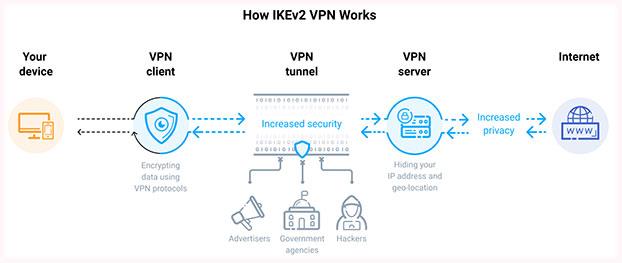

Целта на IKE е да създаде един и същ симетричен ключ за независими комуникиращи страни. Този ключ се използва за криптиране и декриптиране на обикновени IP пакети, използвани за предаване на данни между партньорски VPN мрежи. IKE изгражда VPN тунел чрез удостоверяване на двете страни и постигане на споразумение относно методите за криптиране и интегритет.

IKE се основава на основни протоколи за сигурност, като асоциация за интернет сигурност и протокол за управление на ключове (ISAKMP), универсален защитен механизъм за обмен на ключове за интернет (SKEME) и протокол за определяне на ключове на Oakley.

Как работи IKEv2

ISAKMP определя рамка за удостоверяване и обмен на ключове, но не ги дефинира. SKEME описва гъвкава техника за обмен на ключове, която осигурява възможности за бързо опресняване на ключове. Oakley позволява на автентифицираните страни да обменят ключови документи през незащитена връзка, използвайки алгоритъма за обмен на ключове Diffie–Hellman. Този метод осигурява перфектен таен метод за препращане на ключове, защита на самоличността и удостоверяване.

Протоколът IKE, използващ UDP порт 500, е идеален за мрежови приложения, където възприеманото забавяне е важно, като игри и гласови и видео комуникации. Освен това протоколът е свързан с протоколи от точка до точка (PPP). Това прави IKE по-бърз от PPTP и L2TP . С поддръжка на AES и Camellia шифри с 256-битови дължини на ключове, IKE се счита за много сигурен протокол.

Предимства и недостатъци на протокола IKEv2

Предимство

- По-бързо от PPTP и L2TP

- Поддържа усъвършенствани методи за криптиране

- Стабилен при смяна на мрежи и повторно установяване на VPN връзки, когато връзката е временно загубена

- Осигурява подобрена мобилна поддръжка

- Лесна настройка

Дефект

- Използването на UDP порт 500 може да бъде блокирано от някои защитни стени

- Не е лесно да се приложи от страната на сървъра

Виж повече: