Имате ли компютри във вашата локална мрежа, които се нуждаят от външен достъп? Използването на бастионен хост като "пазач" за вашата мрежа може да бъде добро решение.

Какво е Bastion host ?

Бастион буквално се превежда като укрепено място. От компютърна гледна точка, това е машина в мрежа, която може да бъде вратар за входящи и изходящи връзки.

Определение в Уикипедия: Бастионният хост е компютър със специално предназначение в мрежата, специално проектиран и конфигуриран да издържа на атаки. Бастионният сървър обикновено хоства само едно приложение, например прокси сървър , други услуги се премахват или ограничават, за да се минимизират заплахите за компютъра. Причината, поради която бастионният хост е твърдо свързан, е поради неговото специално местоположение и предназначение, обикновено разположено извън защитната стена или в DMZ (неутрална мрежова зона между вътрешната мрежа и интернет) и често включва достъп от ненадеждни мрежи или компютри.

Можете да настроите бастионния хост като единствената машина, която приема връзки от интернет. След това на свой ред настройте всички други машини в мрежата да получават само входящи връзки от този бастион хост.

Предимството на тази настройка е сигурността. Бастионните хостове могат да осигурят много строга сигурност. Това ще бъде първата линия на защита срещу всякакви нарушители и ще гарантира, че останалите компютри са защитени. Освен това улеснява настройката на мрежата. Вместо да препращате портове на рутера , трябва само да препратите порт към хоста Bation, оттам можете да се разклоните към други машини, които имат нужда от достъп до частната мрежа. Подробности за проблема ще бъдат споменати в следващия раздел.

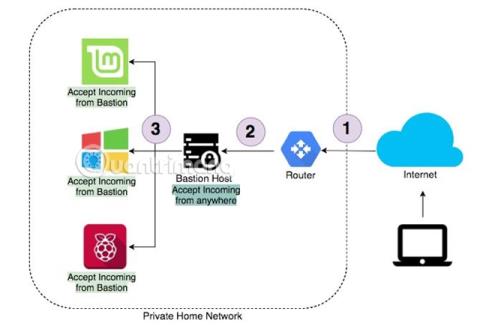

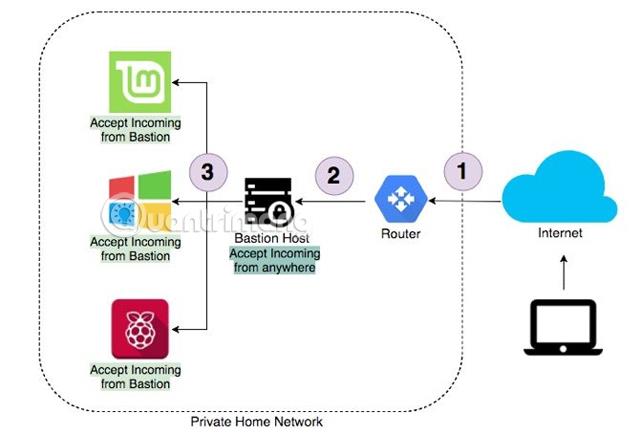

Диаграма за настройка на мрежата

Това е пример за типична мрежова настройка. Ако имате нужда от достъп до домашната си мрежа отвън, можете да го направите през интернет. Рутерът ще препрати тази връзка към бастионния хост. Веднъж свързан към бастионния хост, можете да получите достъп до всяка друга машина в мрежата. По същия начин няма да има директен достъп от интернет до машини, различни от хоста на bastion.

1. Динамична система за имена на домейни ( Dynamic DNS )

Със сигурност много хора се чудят как да получат достъп до рутера у дома чрез интернет. Повечето доставчици на интернет услуги (ISP) присвояват на потребителите временен IP адрес, който се променя редовно. Доставчиците на интернет услуги често таксуват допълнително за статичен IP адрес . Добрата новина е, че днешните рутери често имат динамична система за име на домейн в настройките.

Динамичната система за имена на домейни актуализира имената на хостове с нови IP адреси на определени интервали, като гарантира, че потребителите винаги имат достъп до домашната си мрежа. Има много доставчици с горната услуга като Noip.com, който дори има безплатно ниво. Имайте предвид, че безплатното ниво ще изисква потвърждение на името на сървъра на всеки 30 дни.

След като влезете, просто създайте име на сървъра, което трябва да е уникално. Ако притежавате рутер Netgear, те предоставят безплатна динамична DNS услуга и няма да изискват месечно потвърждение.

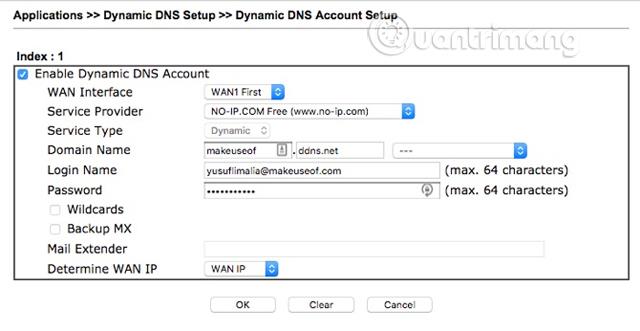

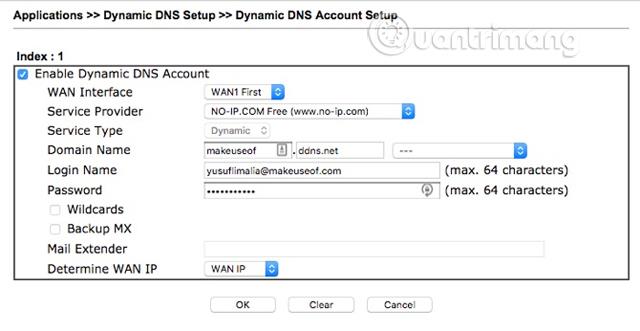

Сега влезте във вашия рутер и потърсете динамични DNS настройки. Различните рутери ще имат различни настройки, вижте ръководството за потребителя на рутера за това как да настроите. Обикновено ще трябва да въведете информация в следните четири настройки:

- Доставчик

- Име на домейн (току-що създадено име на сървър)

- Потребителско име (имейл адрес, използван за създаване на динамичен DNS)

- Парола

Ако вашият рутер няма динамични DNS настройки, No-IP предоставя софтуер, който може да бъде инсталиран на вашия компютър. Обърнете внимание, че компютърът винаги трябва да е онлайн, за да актуализира динамичния DNS.

2. Пренасочване или пренасочване на портове

Днешните рутери трябва да знаят къде да пренасочват входящите връзки въз основа на номера на порта на входящата връзка. Потребителите не трябва да използват SSH порта по подразбиране от 22, защото хакерите имат инструменти, които могат да проверяват общи портове и могат лесно да получат достъп до вашата домашна мрежа. След като разберат, че рутерът приема връзки на порт по подразбиране, те ще започнат да изпращат заявки за връзка с общо потребителско име и парола.

Въпреки че избирането на произволни портове не предотвратява напълно този проблем, то може да намали броя на заявките, идващи към рутера. Ако вашият рутер може да препраща само един и същ порт, трябва да настроите бастионния хост да използва SSH ключ за удостоверяване, а не потребителско име и парола.

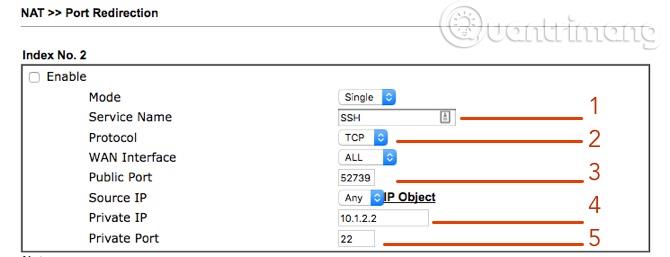

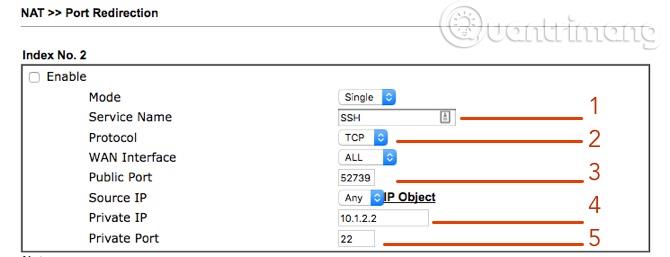

Инсталирайте рутера, както е показано по-долу:

- Името на услугата може да бъде SSH

- Протокол (трябва да бъде настроен на TCP)

- Обществен порт (трябва да е висок порт, а не 22, използвайте 52739)

- Частен IP адрес (IP на хоста Bastion)

- Частен порт (SSH портът по подразбиране е 22)

Бастион

Единственото нещо, от което bastion се нуждае, е SSH. Ако SSH не е избран по време на инсталацията, просто въведете:

sudo apt инсталира OpenSSH-клиент

sudo apt инсталира OpenSSH-сървър

След като SSH бъде инсталиран, уверете се, че сте настроили SSH сървъра да удостоверява с ключ вместо с парола, IP адресът на бастионния хост е същият като IP адреса, зададен в правилото за пренасочване по-горе.

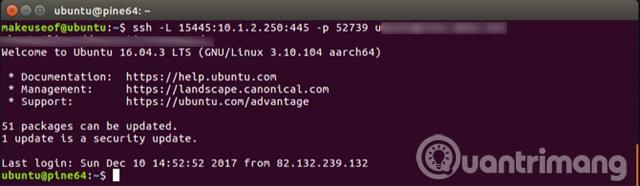

Можете да направите бърз тест, за да се уверите, че всичко работи добре. За да симулирате извън домашната си мрежа, можете да използвате смарт устройството си като гореща точка, използвайки мобилни данни. Отворете терминален прозорец и въведете, като го замените с потребителското име на акаунт на бастионния хост и с настройката на адреса в стъпката по-горе:

ssh -p 52739 @

Ако всичко е настроено правилно, ще видите прозореца на бастионния хост терминал.

3. Създайте тунел

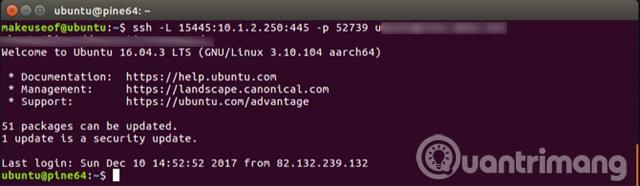

Създавате тунел чрез SSH. Например, ако искате да получите достъп до SMB дял във вашата домашна мрежа от интернет, свържете се с бастионния хост и отворете тунел към SMB дяла, като изпълните следната команда:

ssh -L 15445::445 -p 52739 @

Например горната команда ще работи

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]

Горната команда се свързва с акаунта на вашия сървър чрез външен SSH порт 52739 на рутера. Всеки трафик, изпратен до порт 15445 (произволен порт), ще бъде изпратен през тунела, след което ще бъде препратен към машината с IP адрес 10.1.2.250 и SMB порт 445 .

Можете също да анонимизирате цялата команда, като напишете:

псевдоним sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]'

След като се свържете, можете да получите достъп до споделянето на SMB с адрес:

smb://localhost:15445

Това означава, че ще можете да преглеждате локалния дял от интернет, сякаш сте в локалната мрежа.

С пожелание за успех!

Виж повече: