През последните години компютърната криминалистика се очертава като особено важен аспект в областта на компютърните науки като цяло и в частност на високотехнологичните разследвания. Това е високотехнологична наука за разследване, базирана на данни, съхранявани на компютърни устройства като твърди дискове , CD устройства или данни в интернет. Компютърната криминалистика включва задачи като откриване, защита и анализ на информация, съхранявана, предавана или генерирана от компютър или компютърна мрежа, за да се направят разумни заключения за намиране на причините, както и обяснения на явления по време на процеса на разследване. С други думи, компютърната криминалистика спомага за улесняването на дейностите по криминално разследване, свързани с интернет. За разлика от преди, влиянието на компютрите се разшири до всички устройства, свързани с цифрови данни, следователно компютърната криминалистика помага на криминалното разследване, използвайки цифрови данни, за да открие онези, които стоят зад определено престъпление. Тези, които вършат тази работа, изискват богат опит и познания по компютърни науки , мрежи и сигурност.

За да обслужват тази важна област, разработчиците са създали много високоефективни инструменти за компютърна криминалистика, помагайки на експертите по сигурността да опростят процеса на разследване на нарушения, свързани с данни. Критериите за избор на най-добрия инструмент за компютърна криминалистика обикновено се оценяват от разследващи агенции въз основа на много различни фактори, включително бюджет, характеристики и наличния екип от експерти, които могат да свършат работата. Овладейте този инструмент. По-долу е даден списък с 10-те най-добри инструмента за компютърна криминалистика, които се ползват с особено доверие от много агенции за цифрова сигурност. Моля, вижте ги незабавно.

Водещи инструменти за компютърна криминалистика

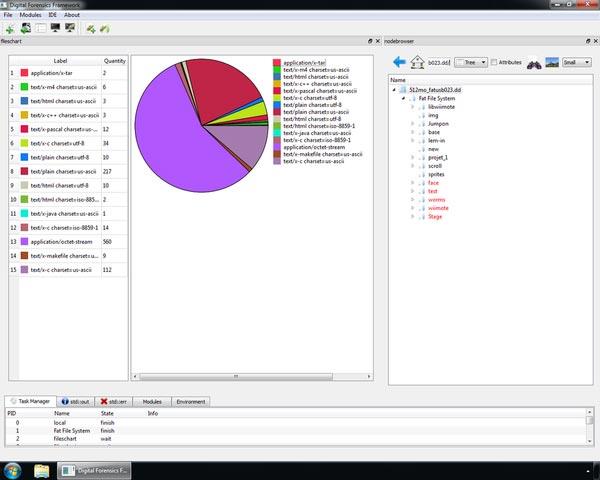

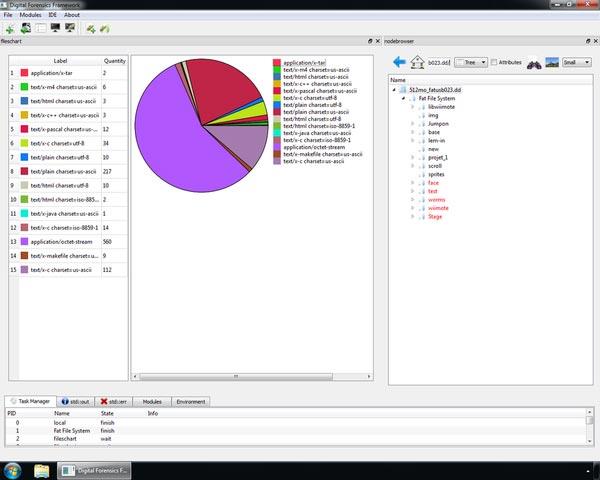

Рамка за цифрова криминалистика

Digital Forensics Framework е инструмент за компютърна криминалистика с отворен код, който напълно отговаря на критериите за GPL лиценз. Обикновено се използва от опитни експерти по компютърна криминалистика без никакви проблеми. В допълнение, този инструмент може да се използва и за дигитална верига на попечителство, за достъп до устройства от разстояние или локално, на Windows или Linux OS, възстановяване на изгубени файлове, скрити или изтрити, бързо търсене на файлове с метаданни и много други сложни задачи.

Отворете архитектурата на компютърната криминалистика

Разработена от Холандската национална полицейска агенция, Open Computer Forensics Architecture (OCFA) е модулна рамка за компютърна криминалистика. Основната цел на този инструмент е да автоматизира процеса на дигитална криминалистика, като по този начин ускори процеса на разследване и в същото време позволи на следователите да получат тактически директен достъп до иззетите данни чрез изключително лесен за използване интерфейс за търсене и сърфиране.

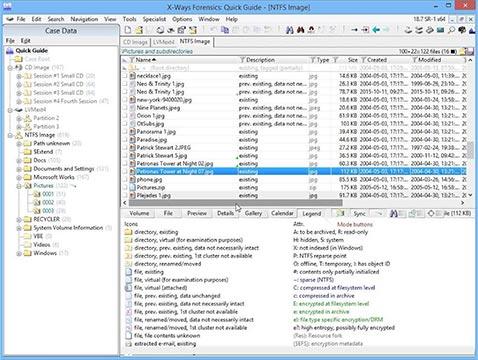

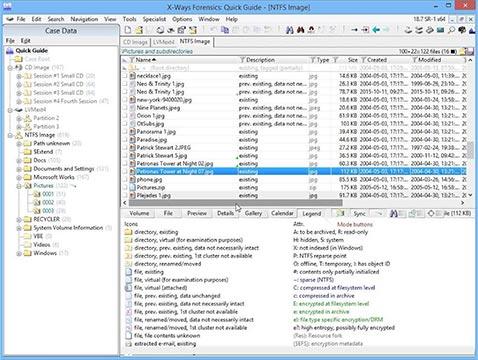

Криминалистика на X-Ways

X-Way Forensics е усъвършенствана работна среда за компютърни криминалисти. Може да работи на повечето популярни версии на Windows днес като XP, 2003, Vista, 2008/7/8, 8.1, 2012/10*, 32 бита/64 бита, стандарт, PE/FE. Сред всички инструменти, споменати по-горе, се счита, че X-Way Forensics има най-висока практическа ефективност и често осигурява по-бърза скорост на обработка при задачи като търсене на изтрити файлове, статистика за попадения при търсене и в същото време предоставя много разширени функции, които много други инструменти нямат. Освен това се казва, че този инструмент е по-надежден и помага за спестяване на разходи по време на процеса на разследване, тъй като не изисква сложна база данни или хардуерни изисквания. X-Way Forensics е напълно преносим и може да работи на компактен USB стик във всяка дадена Windows система.

Регистър Recon

Registry Recon, разработен от Arsenal Recon, е мощен инструмент за компютърна криминалистика, който обикновено се използва за извличане, възстановяване и анализ на данни от системния регистър от Windows системи. Този продукт е кръстен на френската дума "reconnaissance" (еквивалентна на думата recognition на английски), което означава "разпознаване, идентификация" - военна концепция, свързана с изследването на вражеска територия. за събиране на тактическа информация.

EnCase

EnCase®, разработен от известната софтуерна компания OpenText, се счита за златен стандартен инструмент в съдебната сигурност. Тази платформа за компютърна криминалистика с общо предназначение може да осигури дълбока видимост на информацията във всички крайни точки в няколко области на процеса на цифрова криминалистика. В допълнение, EnCase може също така бързо да „открие“ потенциални доказателства и данни от много различни устройства, както и да създаде съответни отчети въз основа на получените доказателства. През годините EnCase поддържа репутацията си на златен стандарт, когато става дума за инструменти за компютърна криминалистика, използвани при разследвания на високотехнологични престъпления, и също така е гласуван като решение за компютърна криминалистика. Най-доброто решение за компютърна криминалистика за 8 последователни години ( Най-доброто решение за компютърна криминалистика).

Комплектът Sleuth

Sleuth Kit® е UNIX и Windows-базиран инструмент за сигурност, който предоставя задълбочен компютърен криминалистичен анализ. Sleuth Kit® е набор от инструменти на командния ред и C библиотеки, които ви позволяват да анализирате дискови изображения и да възстановявате файлови системи от самите дискови изображения. Всъщност Sleuth Kit® обикновено се използва в Autopsy и извършва задълбочен анализ на много файлови системи.

Летливост

Volatility е инструмент, използван за реакция при инциденти и анализ на злонамерен софтуер в рамка за криминалистика на паметта. С помощта на този инструмент можете да извличате информация от работещи процеси, мрежови сокети, DLL файлове и дори кошери в регистъра. В допълнение, Volatility също така поддържа извличане на информация от файлове за дъмп на срив на Windows и файлове за хибернация. Този софтуер се предлага безплатно под GPL лиценз.

Llibforensics

Libforensics е библиотека за разработване на цифрови криминалистични приложения. Той е разработен в Python и се предлага с различни демонстрационни инструменти за извличане на информация от различни видове доказателства.

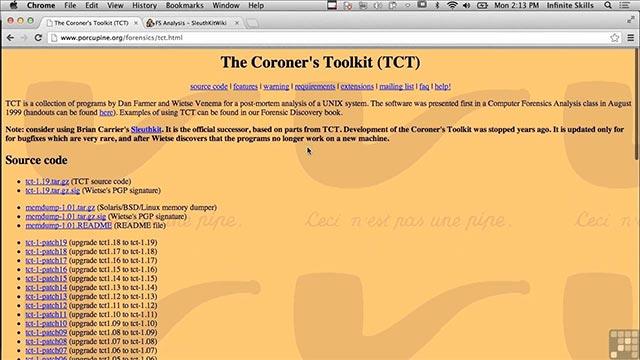

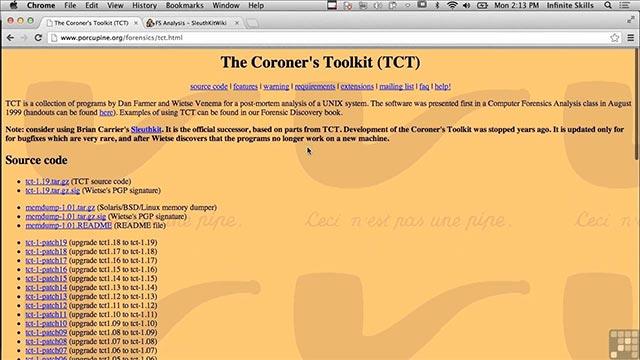

Инструментариумът на коронера

Coroner's Toolkit или TCT също е високо оценен инструмент за цифров криминалистичен анализ, който работи на редица операционни системи, свързани с Unix. Инструментариумът на съдебния лекар може да се използва за подпомагане на анализ на компютърни аварии и възстановяване на данни. По същество това е пакет с отворен код от множество съдебни инструменти, които позволяват на специалистите по сигурността да извършват анализ след пробив на UNIX системи.

Масов екстрактор

Bulk Extractor също е един от най-важните и често използвани инструменти за дигитална криминалистика в света. Позволява сканиране на дискови изображения, файлове или файлови папки за извличане на полезна информация за разследване. По време на този процес Bulk Extractor ще игнорира структурата на файловата система, така че осигурява по-висока скорост от повечето други подобни инструменти, налични на пазара. Всъщност Bulk Extractor често се използва от разузнаването и правоприлагащите органи при решаването на проблеми, свързани с киберпрестъпления .

По-горе е даден списък на най-добрите инструменти за компютърна криминалистика, които са най-широко използвани в света. Надяваме се, че информацията в статията е полезна за вас!